Was ist Log4Shell?

Log4Shell wird eine Sicherheitslücke in Apache Log4j genannt, die Ende 2021 publik gemacht wurde. Log4j, wie die Lücke auch genannt wird, ist ein Logging Framework für Java, welches in unzähligen Applikationen zum Einsatz kommt. Die Lücke wird als kritisch eingestuft und kann einfach ausgenutzt werden. Ganze Server können von Angreifern unter Kontrolle gebracht werden. Softwareanbieter wie die Deimos AG mussten dafür sorgen, dass alle ihre Applikationen schnellstmöglich die Lücke schliessen.

Dienstleister, Softwareanbieter und Anwender sind alle potentiell betroffen. Die Lücke kann z.B. in einem WIFI-Router stecken. Ein Hacker kann den Router über diese Lücke unter seine Kontrolle bringen. Auch zu denken gibt, dass erfolgreiche Angriffe lange unentdeckt bleiben können und so quasi schlummern.

Die gute Nachricht, es gibt sowohl Patches als auch einen Workaround, um die Gefahren abzuwenden.

Wo liegen die Gefahren?

Die Log4Shell-Sicherheitslücke kann Probleme in folgenden Bereichen und Anwendungen auslösen:

- Ganze Applikationsserver können unter die Kontrolle von Angreifern gebracht werden

- Beliebiger Schadcodes könnte auf Applikationsservern ausgeführt werden

- Malware könnte aus dem Internet nachgeladen werden

- Crypto Miner könnten auf dem Applikationsserver installiert werden, was die Ressourcen extrem belasten würde

- Verschlüsselte Daten und Passwörter in Umgebungsvariablen könnten eingesehen werden

- DDOS-Angriffe könnten durchgeführt werden

Welche Massnahmen hat Deimos ergriffen?

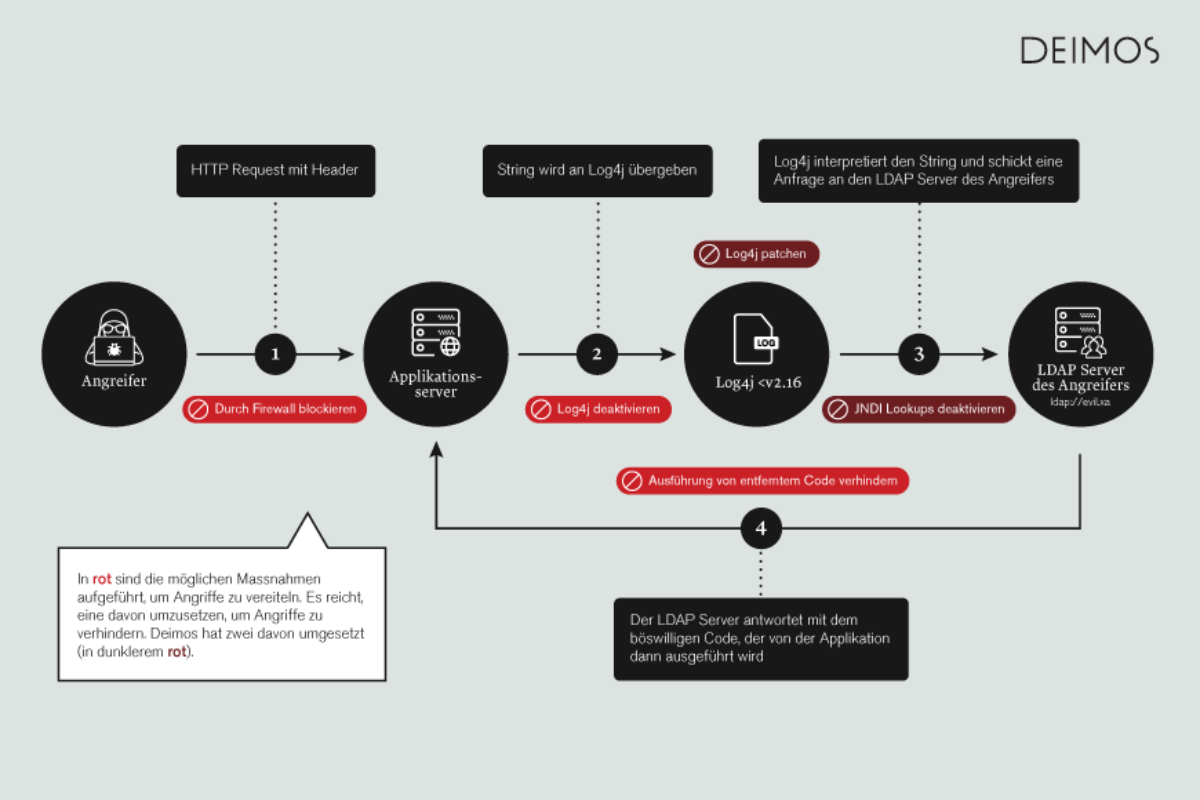

Deimos hat den angreifbaren Code sofort deaktiviert und einen Patch eingespielt. Somit wurde die Gefahr gebannt. Siehe dazu die Grafik.

Viele der Lösungen von Deimos nutzen mit Logback ein alternatives Logging Framework zu Log4j. Ein weiterer Teil verwendet eine Version von Log4j, welche die Sicherheitslücke nicht mit sich bringt. Die Anzahl der von Log4Shell betroffenen Applikationen war deshalb überschaubar.

Die Einspielung eines Patches in einem Framework bringt auch immer eine neue Auslieferung/Installation der Software mit sich.

Daher haben wir bei allen betroffenen Applikationen umgehend den von Apache empfohlenen Workaround umgesetzt, nämlich das Entfernen der Klasse JndiLookup aus der Applikation mit anschliessendem Neustart der Applikation. Ohne diese Klasse kann Log4j keine Lookups durchführen und somit auf keine entfernten Server zugreifen. Natürlich wurden in allen Applikationen zu einem geeigneten Zeitpunkt die neuste Version Log4j eingespielt. Allerdings bestand zu jenem Zeitpunkt bereits keine Gefahr mehr.